CVE-2020-1472 是⼀个 Windows 域控中非常严重的远程权限提升漏洞。

攻击者针对 Netlogon 协议认证的加密模块中的缺陷,通过 NetLogon,建⽴与域控间易受攻击的安全通道时,可以获取域控的管理员访问权限并将域控机器的Hash置空

CVE-2020-1472 是⼀个 Windows 域控中非常严重的远程权限提升漏洞。

攻击者针对 Netlogon 协议认证的加密模块中的缺陷,通过 NetLogon,建⽴与域控间易受攻击的安全通道时,可以获取域控的管理员访问权限并将域控机器的Hash置空

MS14-068漏洞 可用于将普通域用户提权,升为域管理员用户。

该漏洞针对Kerberos 认证中PAC的缺险安全问题。漏洞危害很大并且利用简单,只要存在相当于就拿到域管理员的权限。

但是由于是14年的漏洞,这么多年了。。实战中碰到的可能性就非常小了,多数产生在WINServer 2008和WINServer 2003的域环境中 这里复现一下 简单记录这个经典漏洞

靶标介绍:

Certify是一套难度为中等的靶场环境,完成该挑战可以帮助玩家了解内网渗透中的代理转发、内网扫描、信息收集、特权提升以及横向移动技术方法,加强对域环境核心认证机制的理解,以及掌握域环境渗透中一些有趣的技术要点。该靶场共有4个flag,分布于不同的靶机。

尚未开始,再拖拖……. Kerberos还没学完

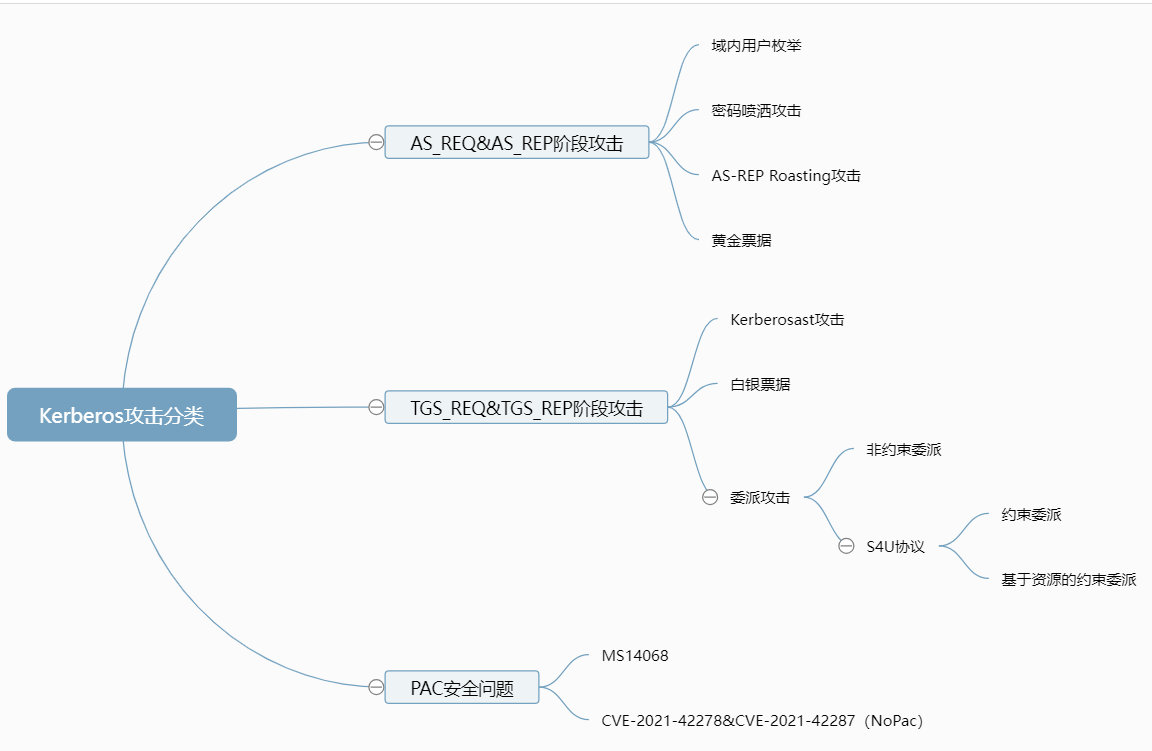

上文详细介绍了 Kerberos协议内容、认证过程、数据包分析以及存在的安全问题,本文详细演示一下 Kerberos认证过程中,AS_REQ、AS_REP、TGS_REP阶段的各种攻击方式。以及一些工具使用 例如:kerbrute、pyKerbrute

在域中,网络对象可以相互访问,但是在真实情况中,需要对某些部门的计算机进行限制,例如:销售部门不能访问技术部门的服务器。这个中间就需要 Kerberos认证协议来验证网络对象间的权限

网络对象分为:用户、用户组、计算机、域、组织单位以及安全策略等等

windows的认证包括三个部分:

windows认证和密码的抓取可以说是内网渗透的第一步

靶标介绍:

Brute4Road是一套难度为中等的靶场环境,完成该挑战可以帮助玩家了解内网渗透中的代理转发、内网扫描、信息收集、特权提升以及横向移动技术方法,加强对域环境核心认证机制的理解,以及掌握域环境渗透中一些有趣的技术要点。该靶场共有4个flag,分布于不同的靶机。

主要涉及到 redis主从复制、suid-base64读文件、wordpress WPCargo6.9.0-rce getshell、BadPotato提权、Rubeus 申请针对域控LDAP\CIFS 服务的票据、WMIC,PTH横向移动

内网概述:

内网也指局域网(Local Area Network LAN)是指某一区域内多台计算机互联组成的计算机组。局域网可以实现文件管理、应用软件共享、打印机共享、工作组的历程安排、电子邮件和传真通信服务等功能。

内网是封闭型的,可以由办公室内两台计算机组成,也可以由一个公司内几千台计算机组成。例如:银行、学校、企业、政府机关、单位办公网等都属于此类

我们在研究内网的时候,经常会听到一些例如 “工作组”、”域”、”域控制器(DC)”、”父域”、”子域” 、域树”、”域森林”、”活动目录(AD)”、”DMZ”、”域内权限” 等等专有名词 它们指的是什么呢?又有什么区别呢?