<1>靶场介绍及环境配置

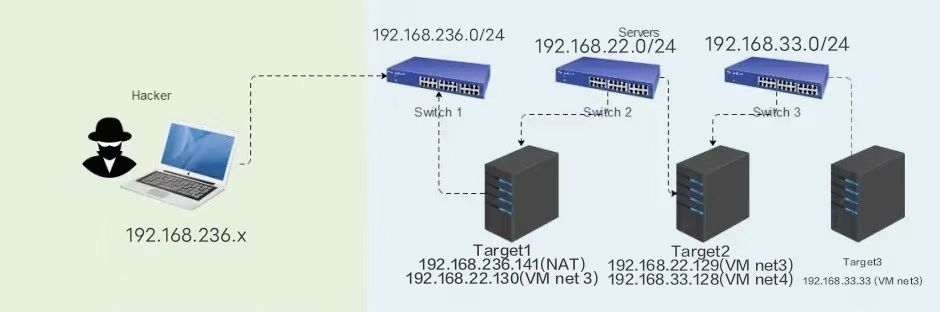

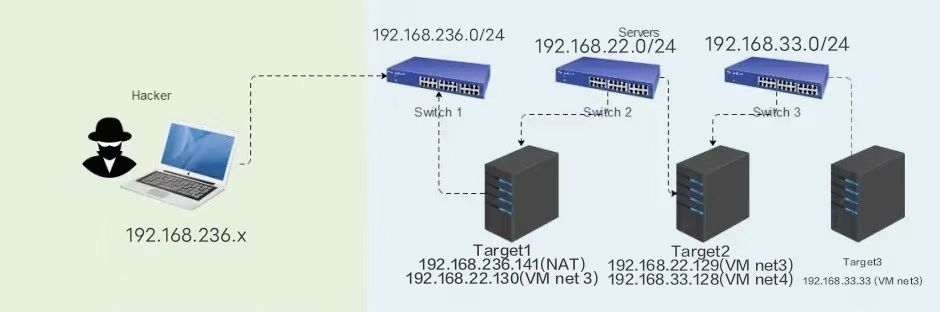

三个主机的网络环境拓扑图,攻击机的网段在192.168.236.0/24,三台靶机的IP地址分别如图:

上面的 Target1、2、3分别对应CentOS7、Ubuntu、Windows7 三台主机。

三个主机的网络环境拓扑图,攻击机的网段在192.168.236.0/24,三台靶机的IP地址分别如图:

上面的 Target1、2、3分别对应CentOS7、Ubuntu、Windows7 三台主机。

下载操作系统的网站:https://msdn.itellyou.cn/

在里面搜索找到对应的操作系统,使用迅雷下载(比网盘快多了🤡)

右键,新建虚拟机。

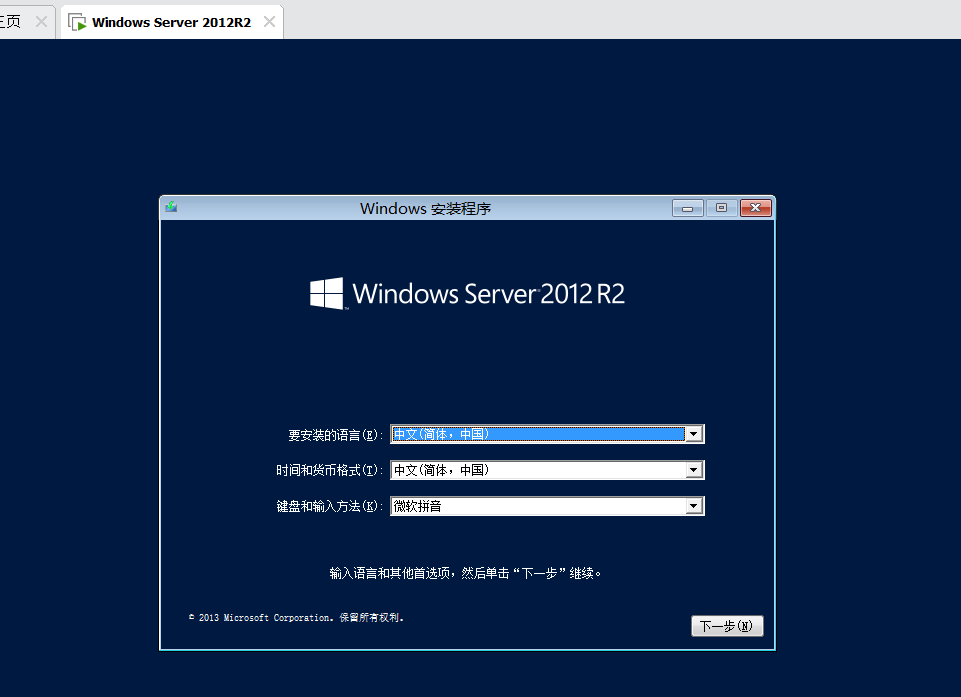

稍后安装操作系统 -> Microsoft Windows 选择对应版本2012 R2 -> 浏览选择安装的对应位置(尽量别使用默认在c盘) -> 固件类型默认BIOS -> 下面都直接默认 -> 注意选择存储为单个文件 -> CD/DVD选中我们下载的.iso镜像文件。

启动

内网概述:

内网也指局域网(Local Area Network LAN)是指某一区域内多台计算机互联组成的计算机组。局域网可以实现文件管理、应用软件共享、打印机共享、工作组的历程安排、电子邮件和传真通信服务等功能。

内网是封闭型的,可以由办公室内两台计算机组成,也可以由一个公司内几千台计算机组成。例如:银行、学校、企业、政府机关、单位办公网等都属于此类

我们在研究内网的时候,经常会听到一些例如 “工作组”、”域”、”域控制器(DC)”、”父域”、”子域” 、域树”、”域森林”、”活动目录(AD)”、”DMZ”、”域内权限” 等等专有名词 它们指的是什么呢?又有什么区别呢?

初赛取证没有复现完,本来以为成绩会很低,但是比赛取证考察手机和apk取证,范围小一些 刚好赛前在突击这些方面,最终取证也没拉分 反而还提分了哈哈 记录一下 web题目考点 … 感觉没有什么学习的意义 不写了 记录一下这次取证

摘要:Venom代理工具使用

Venom是一款为渗透测试人员设计的、使用Go开发的多级代理工具

Venom可将多个节点进行连接,然后以节点为跳板,构建多级代理

在内网渗透时,可将网络流量代理到多层内网

$PATH是Linux和类Unix操作系统中的环境变量,它指定了存储所有可执行程序的 bin 和 sbin 目录。当用户在终端运行任何命令时,它向shell发出请求,在环境变量的帮助下搜索可执行文件以响应用户执行的命令。超级用户root 通常还具有/sbin和/usr /sbin条目,以便轻松执行系统管理命令。

使用echo命令就能查看和当前用户相关的环境变量

1 | echo $PATH |

Java反序列化Commons-Beanutils篇-CB链

jdk:jdk8u65

CB:commons-beanutils 1.8.3

pom.xml 添加

1 | <dependency> |

Java反序列化Shiro篇01-Shiro550反序列化漏洞分析

Apache Shiro 是一个开源安全框架,提供身份验证、授权、密码学和会话管理

Shiro反序列化原理:Apache Shiro框架提供了 RememberMe 功能,用户登陆成功后会生成经过加密并编码的cookie,在服务端接收cookie值后,Base64解码–>AES解密–>反序列化。因此攻击者只要找到AES加密的密钥,就可以构造一个恶意对象,对其进行序列化–>AES加密–>Base64编码,然后将其作为cookie的rememberMe字段发送,Shiro将rememberMe进行解密并且反序列化,最终造成反序列化漏洞

在 Apache Shiro<=1.2.4 版本中 AES 加密时采用的 key 是硬编码在代码中的,这就为伪造 cookie 提供了机会。只要 rememberMe 的 AES 加密密钥泄露,无论 shiro 是什么版本都会导致反序列化漏洞

Java反序列化Commons-Collection篇06-CC5链

jdk:jdk8u65

CC:Commons-Collections 3.2.1

pom.xml 添加

1 | <dependencies> |